Ciberataques en los hospitales: Cuando los infectados son los ordenadores

Sumario:

En diciembre de 1989 algunos de los científicos que asistieron a la conferencia sobre SIDA organizada por la Organización Mundial de la Salud y celebrada en Estocolmo el año anterior recibieron por correo un disquete con una pegatina en la que se leía “AIDS Information – Introductory Diskettes”. El disquete iba acompañado de una hojita […]

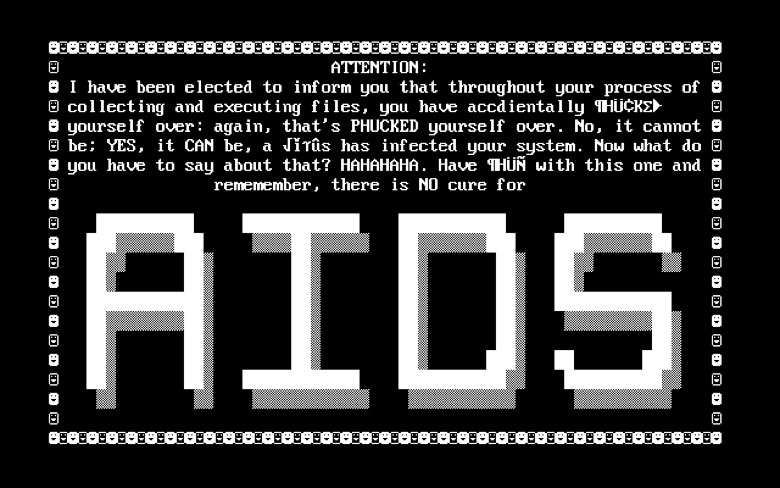

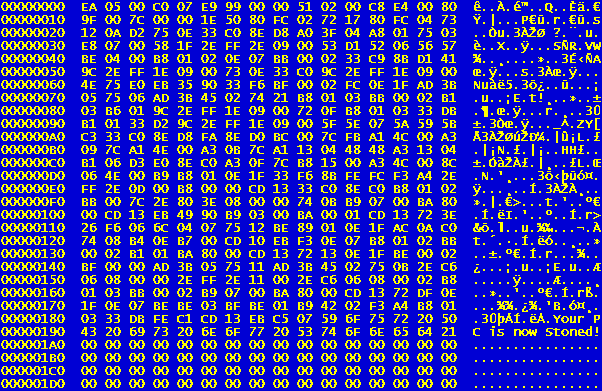

En diciembre de 1989 algunos de los científicos que asistieron a la conferencia sobre SIDA organizada por la Organización Mundial de la Salud y celebrada en Estocolmo el año anterior recibieron por correo un disquete con una pegatina en la que se leía “AIDS Information – Introductory Diskettes”. El disquete iba acompañado de una hojita en la que se advertía de que el software que contenía podía provocar que algunos programas, o incluso el propio ordenador, dejasen de funcionar con normalidad. Añadía además que aquellos usuarios de ordenadores que se viesen afectados deberían pagar una compensación y posibles daños a la misteriosa PC Cyborg Corporation. A pesar de todas las advertencias fueron muchos los que no pudieron resistir la tentación de ver qué era lo que había en aquel disquete. Lo que encontraron fue que contenía un programa que ponía en marcha un registro del número de veces que desde ese momento se arrancaba el ordenador. Al alcanzar los 90 arranques el programa procedía a ocultar los directorios del disco duro y a cifrar el nombre de los archivos del ordenador produciendo el bloqueo del equipo. En la pantalla aparecía un mensaje en el que se informaba al usuario de que para poder recuperar el acceso a sus archivos debía realizar un envío de 189 $ a la PC Cyborg Corporation a una dirección postal en Panamá.

- Aspecto del disco original en el que se propagó el primer troyano ransomware

Este software conocido como el troyano AIDS (y también PC Cyborg) es considerado el primer ransomware de la historia. La Wikipedia define ransomware (del inglés ransom rescate y ware, software) como un tipo de programa informático malintencionado que restringe el acceso a determinadas partes o archivos del sistema infectado, y pide un rescate a cambio de quitar esta restricción. Su autor fué el Dr. Joseph Popp, quien lo programó y se encargó personalmente de realizar el envío de unos 20000 disquetes infectados a más de 90 países. El Dr. Popp era, cuando menos, un personaje bastante peculiar. Antes de de crear el primer ransomware de la historia, había dedicado quince años de su vida al estudio de los babuinos hamadryas en el norte de África y fue también el fundador de un jardín tropical situado en Oneonta, Nueva York, ideal para un fin de semana familiar: el Joseph L. Popp, Jr. Butterfly Conservatory en el que se exhiben pájaros tropicales, reptiles y mariposas. Mucho se ha especulado sobre los motivos que tuvo Popp para tomarse tantas molestias en crear y difundir semejante software aunque nunca han llegado a esclarecerse. En cualquier caso, aunque la cosa acabó en los tribunales, finalmente Popp fue declarado mentalmente incapacitado para ser juzgado por sus acciones, pero se comprometió a donar los beneficios de los programas maliciosos para financiar la investigación del SIDA.

- Aspecto de la pantalla original de aviso del troyano AIDS

Lo cierto es que el troyano AIDS parecía ser más una prueba de concepto que una amenaza real. Enseguida, Jim Bates, un experto en informática forense de Reino Unido, encontró su punto débil y el modo de desactivar el secuestro de los equipos infectados. Más tarde, dos expertos en criptografía, Moti Yung y Adam L. Young, profundizaron en los detalles criptográficos del ataque. Paradójicamente estos dos expertos en seguridad informática son considerados los padres de los modernos y mucho más peligrosos programas ransomware ya que analizando los defectos en el software de Popp encontraron la manera de hacer que los ataques fueran inexpugnables. El programa de Popp utilizaba criptografía simétrica, un método criptográfico en el cual se utiliza una misma clave para cifrar y descifrar la información. Esta clave estaba oculta en el propio programa con lo que era posible extraerla y decodificar los datos encriptados. Lo que Yung y Young descubrieron es que utilizando criptografía de clave pública, en vez de simétrica, sería imposible revertir el cifrado del atacante. En la criptografía de clave pública se utilizan dos claves: una es pública y es la que se utiliza para el cifrado, la otra es privada y mientras permanezca en posesión del atacante impide cualquier descifrado ya que las dos claves son necesarias para resolver el cifrado de los datos. Las dos claves se generan simultáneamente mediante métodos criptográficos que garantizan que sólo pueden generarse una vez y ninguna de las dos claves puede generarse a partir de sólo una de ellas. En resumen, o se dispone de las dos claves, o no hay nada que hacer.

El Ransomware en los hospitales

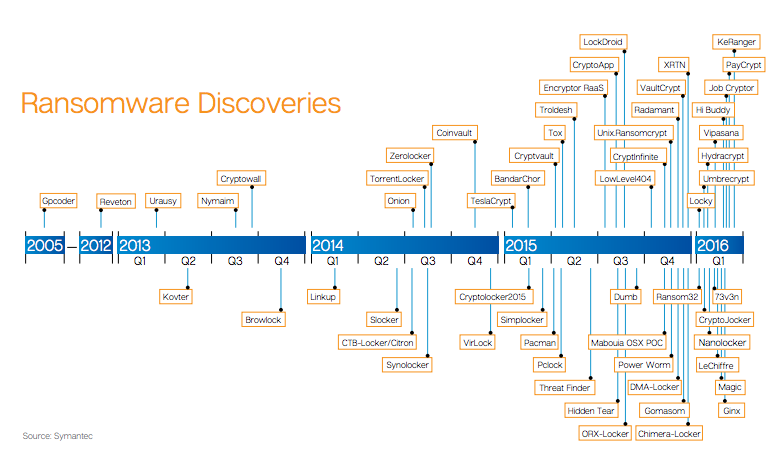

Los ataques con este moderno ransomware de clave pública están experimentando un crecimiento extraordinario en los últimos años (en la figura). La mayoría de estos ataques son a particulares con el objetivo de bloquear teléfonos móviles o tabletas y pedir una pequeña cantidad (del orden de unos cientos de euros) para recuperar el dispositivo. Pero empiezan a ser cada vez más frecuentes los ataques dirigidos a empresas e instituciones y en estos casos ya estamos hablando de rescates de otra magnitud.

- Evolución temporal del malware tipo ransomware. Fuente: Symantec 2016 Internet Security Threat Report.

Recientemente han aparecido en la prensa varias noticias sobre ataques con este tipo de troyanos en el ámbito sanitario. Hasta tres hospitales alemanes, todos ellos en el Estado federado de Renania del Norte Westfalia, se han visto recientemente afectados por este tipo de software malicioso. En uno de ellos, en la clínica Arnsberg, un hospital universitario que forma parte de la universidad de Westphalian Wilhelms en Münster, se llegó a comprometer a uno de sus servidores. El ransomware llegó a través de un fichero adjunto en un correo electrónico. Alguién lo ejecutó y este se propagó por toda la red. Afortunadamente, el servidor fue apagado de inmediato y se pudo restaurar gracias a una copia de seguridad. Así que el ataque no llegó a afectar al día a día del hospital ni a la mayoría de dispositivos médicos importantes, muchos de los cuales, pueden trabajar sin tener acceso a la red.

Pero no todos los hospitales han corrido la misma suerte. Un caso muy distinto fue el de el Hospital Lukas de Neuss. Una mañana el personal del hospital empezó a notar que todo el sistema informático funcionaba más despacio de lo normal y vieron como las pantallas se inundaban de mensajes de error. Los responsables de seguridad informática se apresuraron a desconectar todos los sistemas de la red pero ya era demasiado tarde. Los mensajes de error estaban originados por las aplicaciones que intentaban acceder a los datos que ya estaban codificados. En este caso, aunque gran parte de la información se pudo recuperar a partir de copias de seguridad otra gran cantidad de datos se perdió. El ataque afectó al funcionamiento del hospital que tuvo que volver a la documentación en papel para poder continuar con su actividad. A lo anterior debe añadirse que toda la información generada en papel debió introducirse posteriormente a mano una vez el sistema informático recuperó su funcionamiento normal.

Los datos sobre el ataque al tercer hospital no han trascendido. Aún no está claro tampoco si el ransomware era el mismo en los tres casos ni tampoco que se tratase de un ataque dirigido ya que en ninguno de los casos se solicitó directamente un rescate para recuperar el sistema, más allá de los mensajes genéricos que son habituales en este tipo de software. Al parecer la propagación de los troyanos ransomware está adquiriendo proporciones de epidemia y sus ataques son cada vez más indiscriminados. Esto puede suponer un inconveniente añadido porque hace que el problema sea aún más difícil de resolver. Por ejemplo, en el ataque sufrido por el Centro Médico Presbiteriano de Hollywood en California, en febrero de este mismo año, se pidió y se terminó pagando, un rescate de 40 Bitcoins (unos 17000$) para obtener la clave de cifrado. Según se declaró a la prensa, la dirección del centro médico consideró que esa era la forma más eficiente de volver al funcionamiento normal. Casi podemos considerarlo un final feliz. En un ataque indiscriminado, al contrario, no hay ninguna garantía de que con el pago del rescate, que de hecho se desaconseja, se nos vaya a proporcionar la contraseña de desencriptado.

Un caso en España

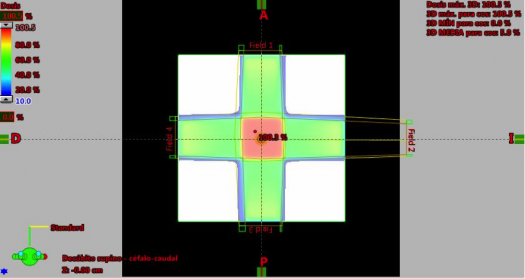

Estos casos pueden parecernos lejanos pero aquí en España se tiene conocimiento de al menos uno de estos ataques, hace unos pocos meses, si bien es muy posible que hayan ocurrido muchos más. El ransomware afectó a todo un hospital y llegó a tener repercusiones en un servicio de radioterapia llegando a inutilizar los sistemas utilizados para la planificación de tratamientos durante tres días. Afortunadamente en esta ocasión toda la información pudo recuperarse a partir de las copias de seguridad por lo que no llegó ni siquiera a plantearse el pagar un rescate para obtener la clave de cifrado. Como en otros casos fue la rápida actuación del servicio de informática del hospital la que permitió resolver el incidente con relativa rapidez a pesar de que se vieron afectados un número importante de equipos en varios servicios del hospital.

El Servicio de radioterapia de este Hospital cuenta con dos sistemas de planificación, uno basado en Windows y otro en SUN Solaris. Como consecuencia del ataque el sistema basado en Windows quedó completamente inutilizado durante un día y fueron necesarios aún un par de días más para realizar las comprobaciones necesarias para garantizar el correcto funcionamiento de la recuperación realizada a partir de copias de seguridad.

La propagación al servicio de radioterapia se produjo desde la red del hospital a pesar de que el sistema está protegido por antivirus de actualización centralizada. En cualquier caso, las medidas internas de protección, que eran las habituales, demostraron ser insuficientes o poco efectivas. Estos ataques ponen en evidencia el riesgo al que estamos todos expuestos por el ataque de virus o deficiencias de la red, un problema del que quizás no somos lo suficientemente conscientes aún.

¿Qué podemos hacer?

La empresa de seguridad informática Kaspersky proporciona una serie de recomendaciones para evitar o minimizar las consecuencias de este tipo de ataques. La mayoría de las recomendaciones son bastante obvias pero quizás no esté de más enumerarlas aquí:

- Hacer copias de seguridad de todos los archivos. Como ya se ha visto, esta ha sido la medida que ha permitido recuperar rápidamente el sistema en muchos de los ataques y evitar el pago del rescate.

- No abrir documentos adjuntos enviados por remitentes desconocidos.

- No confiar en nadie. Los enlaces maliciosos pueden ser enviados por tus amigos en redes sociales, tu colega o tu compañero de trabajo sin que ni siquiera ellos mismos sean conscientes del envío.

- Puede ser útil activar la opción de “mostrar extensiones de archivos” en la configuración de Windows. Esto hace más fácil distinguir los archivos potencialmente maliciosos. Los Troyanos son programas, por lo que hay que prestar especial atención a extensiones como “exe”, “vbs” y “scr”. Este tipo de archivos podrían ser peligrosos. También es habitual utilizar diversas extensiones para enmascarar archivos maliciosos como si se tratasen de vídeos, fotos, o un documentos (como hot-memes.avi.exe o informe.doc.scr).

- Deben mantenerse actualizados tanto el sistema operativo, como los navegadores, antivirus, y otros programas. Los atacantes suelen explotar vulnerabilidades de los programas van resolviendo en las actualizaciones según se van identificando.

- En caso de haber sido infectado por ransomware, podemos intentar encontrar el nombre del malware. Si se trata de una versión antigua podría ser relativamente sencillo restaurar los archivos.

Quizás la primera de las recomendaciones sea la más importante y, desde luego, es la que ha demostrado ser más efectiva en los casos que han sido reportados de este tipo de ataques. La actualización de los sistemas no es siempre fácil de cumplir ya que en muchas ocasiones la propia actualización puede afectar al funcionamiento de programas específicos y acabar afectando al funcionamiento normal de los mismos. Y a fin de cuentas tan malo puede ser dejar de funcionar por culpa de un virus como por culpa de una actualización.

La preocupación por la seguridad de los sistemas informáticos que gobiernan infraestructuras críticas, como pueden ser hospitales, aeropuertos o centrales nucleares, va en lógico aumento a medida que los ataques son más frecuentes. Hemos hablado aquí del caso concreto del ransomware que, como hemos visto, puede afectar de forma muy seria al funcionamiento normal de todo un hospital y llegar a afectar a muchos pacientes. Pero existen otra gran cantidad de amenazas informáticas que podrían llegar a ser incluso más graves. Imaginemos, por ejemplo, un virus que afectase a la consola de control de un acelerador lineal, o a un marcapasos, modificando su funcionamiento normal. Se trata de un problema del que la Administración de Alimentos y Medicamentos (FDA) de Estados Unidos lleva haciéndose eco desde hace tiempo. Ya en el año 2013 uno de sus responsables declaró: “Sabemos de cientos de dispositivos, que implican a docenas de fabricantes, que han sido afectados por las vulnerabilidades de seguridad cibernética u otros incidentes de esta clase”. Si bien en ninguno de los casos el problema había llegado a revertir en el paciente, la FDA considera el problema de suficiente gravedad como para celebrar desde el 2015 talleres junto con el National Health Information Sharing Analysis Center (NH-ISAC), el Departamento de Salud y Servicios Sociales y el Departamento de Seguridad Nacional de los Estados Unidos para llamar la atención sobre el asunto, estudiar maneras de hacerle frente y establecer medidas para evitar ataques cibernéticos.

Referencias

- Zeljka Zorz, Crypto ransomware hits German hospitals: https://www.helpnetsecurity.com/2016/02/26/crypto-ransomware-hits-german-hospitals/

- Alina Simone, Ransomware’s stranger-than-fiction origin story: https://medium.com/un-hackable/the-bizarre-pre-internet-history-of-ransomware-bb480a652b4b#.84elgjrn6

- Dina Fine Maron, A New Cyber Concern: Hack Attacks on Medical Devices: http://www.scientificamerican.com/article/a-new-cyber-concern-hack/ç

- Symantec, Internet Security Threat Report 2016: https://www.symantec.com/security-center/threat-report

Nota

Este post está escrito a dos manos junto con Pedro Almendral (@palmend) quien en Twitter lanzó una pregunta sobre seguridad informática en radioterapia que sirvió de detonante. Me pareció un tema interesante y poco conocido y le propuse que lo desarrolláramos juntos, propuesta que tuvo a bien aceptar.